Ops, este curso esta Inativo!

Mas não perca tempo e encontre o melhor curso para você usando a busca acima.Todos os Cursos Online do Buzzero (12825 cursos)

-

Mudanças da ISO9001: 2008 para 2015

Mudanças da ISO9001: 2008 para 2015 Este curso tem a intenção de apresentar os novos requisitos da ISO9001:2015 e identificar as alteraçõ...

R$ 100,004h

40+

-

ICEPEX - TRATAMENTO DE RECLAMAÇÕES - ARTIGO ESCOLAR

Este treinamento pretende atender ao requisito 07 da Portaria INMETRO / MDIC número 481 de 07/12/2010 - sendo "O solicitante da certifica...

R$ 1.000,0012h

70+

-

PERÍCIAS MÉDICAS -INSTITUTO MÉDICO LEGAL

APRENDA DE FORMA PROFISSIONAL AS INVESTIGAÇÕES DE ACIDENTES, ASSASSINATOS, E VÁRIAS OUTRAS OCASIÕES QUE CERCAM ESTA ÁREA COM GRANDE TENDÊ...

R$ 220,0038h

40+

-

Introdução á Administração, Administração Rural e Segurança do Trabalho.

Conceitos Básicos de Introdução á Administração Introdução ÁREAS DE ATUAÇÃO DA ADMINISTRAÇÃO MAPA CONCEITUAL Para Maximiliano: Porque...

R$ 23,0024h

100+

-

Excel Básico ao Intermediário

Aprenda a criar suas próprias planilhas no Excel para conquistar o trabalho/estágio que você quer!

Vendido e disponibilizado por Voitto16h

-

Excel Avançado

Aprenda tudo sobre manipular planilhas, criar gráficos e controles gerenciais no Excel

Vendido e disponibilizado por Voitto24h

-

Fundamentos Essenciais para Python

Aprenda os pilares da linguagem e da programação para ser o profissional que o mercado procura

Vendido e disponibilizado por Voitto20h

-

Formação Master em Excel

Aprenda tudo de Excel e destaque-se no mercado de trabalho!

Vendido e disponibilizado por Voitto40h

-

AGUA E RECURSOS HÍDRICOS

A EQUIPE PROMOVENDO CONHECIMENTO AGORA ESTÁ OFERECENDO CURSOS EM DIVERSAS AREAS PARA MELHORAR O DESENVOLVIMENTO DE TODOS VALE A PENA CONF...

R$ 80,0015h

10+

-

Prematuridade

Curso descreve: definição de prematuridade, causas, cuidados para evitar, substância surfactante, imaturidade cerebral, sistema imunológi...

R$ 29,9010h

40+

-

Administração de Recursos Humanos - 23 horas

O Curso de Administração de Recursos Humanos pode ser realizado tanto por pessoas que não possuem conhecimentos na área quanto por aquel...

R$ 23,0023h

100+

-

O POVOAMENTO DA AMÉRICA

Você sabia que na Amazônia brasileira existiram alguns povos pré-históricos que possuíam uma economia estável e cultura e tecnologia...

R$ 23,0013h

10+

-

Transtorno Global do Desenvolvimento

Falarei dos conceitos e das definições, do autismo, sindrome de Asperger, sindrome de Rett, T. Desintegrativo da Infância, TID - SOE e os...

R$ 40,005h

30+

-

CIPA COMPLETO NR 05

Levar ao conhecimento do membro da CIPA as principais normas, instruções e rotinas sobre segurança e saúde do trabalho. Definir competênc...

R$ 24,906h

60+

-

RECURSOS TERAPÊUTICOS MANUAIS

CURSO APOSTILADO E COM VÍDEOS_ O curso busca proporcionar ao aluno conhecimento das técnicas manuais comumente utilizadas na prática fisi...

R$ 80,0040h

50+

-

Maquiagem profissional

A maquilhagem deve colocar em destaque não só os elementos do rosto, mas também o ser humano na sua integridade interior e exterior. Por...

R$ 23,0020h

350+

-

Inglês para Restauração/Hotelaria - Parte I

O curso foi desenvolvido de acordo com as necessidades de comunicação de pessoas que trabalham nas áreas de restauração e Hotelaria. Com ...

R$ 23,0015h

50+

-

Intensivo de cozinha

Curso bastante completo de cozinha, ideal para quem quer trabalhar na área ou já é profissional para aperfeiçoar. O curso ensina desde a ...

R$ 39,0040h

300+

-

Gestão de Conflitos

O objetivo deste curso é capacitar os alunos para atuarem como coordenadores, supervisores e gerentes a agir em mediação e gestão de con...

R$ 23,005h

30+

-

CURSO A CULINÁRIA ITALIANA

A culinária italiana evoluiu extensivamente ao longo dos séculos. Embora a Itália como país, tal qual a conhecemos hoje, não tenha se for...

R$ 23,0016h

50+

-

ESPECIALIZAÇÃO PRIMEIROS SOCORROS

Muitos profissionais serão convocados nestes acontecimentos internacionais .Atualização em primeiros socorros para profissionais da sa...

R$ 49,0253h

40+

-

SECRETARIADO

O curso de Secretariado pode ser realizado tanto por pessoas que não possuem conhecimentos na área quanto por aqueles que apenas desejam ...

R$ 26,905h

40+

-

Hebraico Bíblico

Aprenda a língua em que foi escrita o Antigo Testamento. O curso tem por objetivo introduzir o aluno às noções básicas da gramática da lí...

R$ 49,907h

50+

-

ESTRATÉGIAS DE ENSINO E APRENDIZAGEM / JOGOS PARA CRIANÇAS

UMA NOVIDADE!!! MATRICULE-SE JÁ E ADQUIRA DOIS CURSOS EM UM SÓ PACOTE. ESTRATÉGIAS DE ENSINO E APRENDIZAGEM E JOGOS PARA CRIANÇAS. OS JOG...

R$ 49,9060h

150+

-

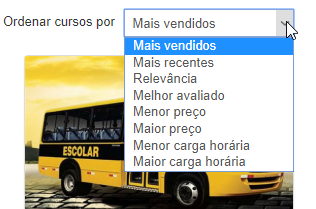

Direção Defensiva para Condutor de Transportes de Passageiros

Este curso terá por finalidade aperfeiçoar condutores, habilitando-os a melhor condução de veículos de Transporte de Passageiros. O par...

R$ 23,0050h

500+

-

MAPAS DE RISCOS - Módulo 01

*Treinamento de Segurança do Trabalho Mapa de Risco - Módulo 01; *Introdução; *O que é Mapa de Risco; *É responsabilidade de quem fa...

R$ 23,004h

100+

-

Receitas para Emagrecer

Emagrecer, como bem sabem os que vivem de dieta, não é tão difícil. O problema é não voltar a engordar. Aprenda com este curso a fazer de...

R$ 79,9015h

60+

-

Logística

A logística é a área da gestão responsável por prover recursos, equipamentos e informações para a execução de todas as atividades de uma ...

R$ 23,0025h

150+