Curso Online de Detecção de Intrusos em MANETs

Técnicas de segurança pré-existentes para redes fixas não são eficazes com a introdução de dispositivos móveis Firewalls Criptografia Ex:...

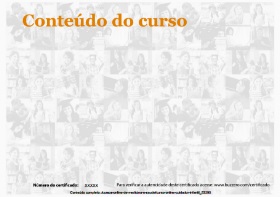

Continue lendo Com certificado digital incluído

Com certificado digital incluído

- Aqui você não precisa esperar o prazo de compensação do pagamento para começar a aprender. Inicie agora mesmo e pague depois.

- O curso é todo feito pela Internet. Assim você pode acessar de qualquer lugar, 24 horas por dia, 7 dias por semana.

- Se não gostar do curso você tem 7 dias para solicitar (através da pagina de contato) o cancelamento ou a devolução do valor investido.*

- Adquira certificado ou apostila impressos e receba em casa. Os certificados são impressos em papel de gramatura diferente e com marca d'água.**

** Material opcional, vendido separadamente.

Modelo de certificados (imagem ilustrativa):

Frente

Frente

Verso

Verso

-

Detecção de Intrusos em MANETs

Detecção de Intrusos em MANETs

VALDEY VALENE SILVA

-

Motivação

Motivação

Técnicas de segurança pré-existentes para redes fixas não são eficazes com a introdução de dispositivos móveis

Firewalls

Criptografia

Ex:

Code Red (2001)

Conferência IETF (The Internet Engineering Task) -

Roteiro

Roteiro

Introdução

Vulnerabilidades das MANETs

A necessidade da deteção de intrusos

Detecção de intrusos

Embasamento sobre a detecção de intrusos

Problemas das técnicas atuais

Uma nova proposta para a detecção de intrusos

Detecção de anomalias em MANETs

Resultados -

Vulnerabilidades das MANETs

Vulnerabilidades das MANETs

Baseada em comunicação sem fio

Não há a necessidade do intruso ter acesso físico à rede ou passar por várias linhas de defesa como firewalls ou gateways. Qualquer nó pode ser atacado.

Problemas

Personificação

Vazamento de informações

Contaminação de mensagens

Fato 1: MANETs não têm uma linha de defesa clara e qualquer nó constituinte deve estar preparado para encontros com um adversário direta ou indiretamente. -

Vulnerabilidades das MANETs

Vulnerabilidades das MANETs

MANETs são constituídas de nós autônomos e com liberdade de movimentação

Cada uma das unidades móveis está sujeita a ser roubada ou comprometida por um invasor.

Em uma rede de escala global não é fácil manter uma lista de nós roubados/comprometidos para garantir a segurança da rede. A lista pode, inclusive, demorar para ser atualizada

Fato 2: As UMs e a infraestrutura devem estar preparadas para operar em um modo no qual elas não confiem em nó algum -

Vulnerabilidades das MANETs

Vulnerabilidades das MANETs

Decisões são feitas de maneira descentralizada e através de algoritmos cooperativos. Estes algoritmos se baseiam na boa fé de vários nós para funcionar.

Exemplo:

Ataques aos protocolos de MAC para redes sem fio

Raríssimos em rede fixa

Fato 3: Um invasor pode se basear nisto para comprometer o funcionamento dos algoritmos cooperativos -

Vulnerabilidades das MANETs

Vulnerabilidades das MANETs

As UM possuem características únicas:

Bateria

Poder de processamento

Operações desconectadas

Operações dependentes da localização

Essas características levam a utilização de proxies e agentes móveis rodando nas estações base para ganhos de desempenho atraves de caching, transcodificação de conteúdo, ...

Fato 4: Possíveis ataques podem ser feitos contra esses proxies ou agentes de forma a conseguir informações privadas, DoS, inundar o cache com referências falsas ou fazer com que o proxy faça computações inúteis e caras. -

Vulnerabilidades das MANETs

Vulnerabilidades das MANETs

Resumindo: As MANETs são vulneráveis pois:

Sua comunicação é feita em um meio aberto

Sua topologia é dinâmica

Utiliza algoritmos cooperativos

Não tem um ponto central de controle e monitoramento

Não tem uma linha de defesa clara -

A necessidade da deteção de intrusos

A necessidade da deteção de intrusos

Técnicas desenvolvidas para redes fixas podem ajudar a reduzir, mas não são capazes de eliminar as intrusões em MANETs

Criptografia e autenticação

Alguns algoritmos cooperativos utilizam informações redundantes, mas ainda necessitam confiar em um conjunto de nós.

Secure Routing -

A necessidade da deteção de intrusos

A necessidade da deteção de intrusos

Não importa quantas travas de segurança sejam instaladas, o sistema sempre terá um ponto fraco que poderá ser utilizado para uma invasão

Ex.: Code Red

Detecção e resposta a intrusos pode ser utilizada como uma segunda linha de defesa para: minimizar estragos, colher informações para investigação posterior e até contra atacar. -

Detecção de intrusos - Introdução

Detecção de intrusos - Introdução

Invasão: qualquer conjunto de ações que tem como intuito o comprometimento da integridade, confidencialidade ou disponibilidade de um recurso. [3]

As técnicas de detecção de intrusos pressupoem que as atividades dos usuários e programas são observáveis e que as atividades normais e as atividades dos intrusos são diferentes.

A detecçao de intrusos, portanto, envolve a coleta de dados e a sua análise para determinar se um sistema está sob ataque

Pagamento único

Processando...aguarde...

Processando...aguarde...

Cursos Relacionados

-

Detecção de Gases em Espaços Confinados

Conforme o objetivo da Norma NR 33, que é a necessidade de proceder à avaliação dos riscos físicos, químicos, biológicos, ergonômicos e ...

R$ 23,006h

20+

-

SEGURANÇA E AUDITORIA DE SISTEMAS

Seja bem vindo ao curso SEGURANÇA E AUDITORIA DE SISTEMAS. Modalidade online Curso LIVRE. Carga horária 16 horas.

R$ 24,9016h

-

CURSO BÁSICO DE SANEAMENTO

NOÇÕES DE SANEAMENTO MEIO AMBIENTE DETECÇÃO DE VAZAMENTOS REPAROS EM REDES E INSTALAÇÕES HIDRÁULICAS

R$ 23,009h

350+

Encontre-nos no Facebook

Capítulos

- Detecção de Intrusos em MANETs

- Motivação

- Roteiro

- Vulnerabilidades das MANETs

- A necessidade da deteção de intrusos

- Detecção de intrusos - Introdução

- Problemas das técnicas atuais

- Arquitetura proposta

- Funcionamento

- Detecção e reposta a intrusos em múltiplas camadas

- Detecção de anomalias em MANETs

- Modalidades de ataques em protocolos de roteamento

- Fontes de Dados

- Uma pequena digressão -Classificadores

- Exemplo de um classificador simples

- Escolha do vetor de características

- Características escolhidas

- Classificadores utilizados

- Pós-Processamento

- A Simulação

- Simulação

- Resultados - DSR

- Resultados - DSDV

- Resultados - AODV

- Resultados – DSR + SVM Light

- Referências